Предотвратить утечку информации проще, чем разбираться с ее последствиями. Поэтому, если вы ведете работу с данными ограниченного распространения, то не стоит откладывать вопросы обеспечения информационной безопасности в долгий ящик. Сегодня KV.by расскажет о «бронированной» операционной системе Astra Linux от российского производителя, которая может стать неоценимым помощником в защите данных, особенно тех, которые находятся под грифом «совершенно секретно».

Что такое Astra Linux?

Astra Linux Special Edition - это операционная система специального назначения, используемая для обработки как открытой информации, так и всех видов информации ограниченного доступа: персональных данных, конфиденциальной, содержащей служебную, банковскую и государственную тайну до степени секретности «совершенно секретно» включительно. А почти восьмилетний опыт практической эксплуатации показал, что данная ОС успешно используется не только в государственных и силовых ведомствах, но и в банковском, коммерческом и других секторах экономики.

Данная операционная система – это «детище» ОАО «НПО РусБИТех» – научно-производственного объединения, которое осуществляет разработку и создание средств защиты информации, ситуационных центров принятия решений и сложных систем моделирования окружающей обстановки в режиме реального времени. Чего стоит один только Национальный центр управления обороной Российской Федерации, который появился не без участия специалистов ОАО «НПО РусБИТех». К слову, на этом деятельность компании не заканчивается. Подробности о производителе можно прочитать здесь.

А зачем нам «новый велосипед»?

Таким вопросом задаются почти все, кто слышит про новый релиз на основе ОС Linux.

Действительно, на данный момент существует большое количество операционных систем, которые обладают выдающимися возможностями по «юзабилити» и функционалу. Однако, когда дело доходит до безопасности информации, то выясняется, что никто не имеет представления, как все это устроено «изнутри». Есть ли там «закладки» и «спящие механизмы», которые по команде «хозяина» могут парализовать или саботировать работу всей информационной инфраструктуры любой организации.

Проблема осложняется еще и тем, что на уровне приложений существует огромное количество уязвимостей и «багов» (как преднамеренно введеных на этапах отладки, тестирования и разработки, так и просто по незнанию разработчика и применению новомодных технологий). Данные уязвимости и служат «плацдармом» для хакеров, которые используют их для организации атак на всю ИТ-инфраструктуру организации.

Учитывая все вышеперечисленные проблемы, многие крупные корпорации и даже целые государства занимаются разработками собственных дистрибутивов ОС.

Так как ОАО «НПО РусБИТех» прежде всего была ориентирована на ВПК, то вопросы безопасности ставились на первый план.

Дистрибутив Astra Linux является официальной веткой Debian, который не просто свободен от множества лицензионных органичений, но и является независимым от какой-либо государственной юрисдикции. К слову сказать, ОАО «НПО РусБИТех» является полноценным серебрянным партнером сообщества The Linux Foundation, официально финансирует и участвует в развитии комьюнити Linux.

Механизмы безопасности

Все механизмы безопасности были спроектированы и реализованы с нуля. В основу легли многолетние научные разработки в области контроля информационных потоков в защищенных информационных системах с мандатным и ролевым управлением доступа. (Для желающих проникнуться, можно ознакомиться с патентом № RU 2 525 481 C2 или учебным пособием с обилием технических деталей и практики).

Благодаря собственным разработкам в области средств защиты, дистрибутивы ALSE ежегодно проходят самые жесткие исследования исходных кодов на недекларируемую функциональность. На данный момент ALSE сертифицирована во всех системах сертификации информационной безопасности РФ.

В дополнение к этому, разработчик ALSE обратился в Центр верификации операционной системы Linux при Институте системного программирования РАН РФ для математической верификации формальной модели безопасности, используемой в ОС. Это было сделано, чтобы подтвердить соответствие математической модели безопасности и ее реализации в ОС и, тем самым, дополнительно исключить всякого рода недокументированные возможности в исходных кодах ALSE. К слову сказать, аналогичных центров и методик исследований вообще нет в странах СНГ.

К слову, ALSE находится в одном шаге от завершения сертификации по профилю защиты для операционных систем типа «А» по 2-му классу защиты. Если говорить простым языком, то это аналог 5-го уровня по общим критериям безопасности в ИТ (наиболее близкий документ ISO/IEC 15408).

Учитывая все вышеперечисленное, можно сказать, что были предприняты беспрецедентные меры по тестированию ALSE на безопасность. Планка была поднята настолько высоко, что ни один мировой разработчик операционных систем пока не смог достичь такого уровня проверок безопасности на просторах стран СНГ.

Какие есть особенности в ОС Astra Linux SE?

Более подробно об особенностях ОС ALSE можно почитать здесь.

Остановимся на тех, которые бросаются в глаза:

1) Производитель ОС ALSE вышел за рамки разработки только ОС. Сейчас из «коробки» вы получаете сразу все необходимые сервисы для ИТ-инфраструктуры предприятия: как на стороне клиента, так и на стороне сервера.

Такой подход позволяет максимально закрыть все потребности в жизненно необходимых сервисах без приобретения дополнительного ПО. По нашей статистике, на этом можно существенно сэкономить на лицензионных отчислениях от 300% до 400%. При этом основное прикладное ПО уже сертифицировано на безопасность.

2) Всей информации, попадающей в систему, присваивается уровень конфиденциальности. Кроме этого, все носители информации, включая переносимые, также категорируются по уровням конфиденциальности. Поэтому, если носителя информации нет в базе соответствующего уровня доступа, то вы просто не сможете туда записать информацию. Если вы захотите вывести документ на печать, то ваш документ попадет в защищенный комплекс печати и маркировки документов. Здесь по настроенному шаблону будет сформирован штамп, отражающий степень секретности, ФИО, дату и другие данные о печатающем лице. Это позволяет значительно упростить работу с бумажным делопроизводством в соответствии с утвержденными регламентами и политиками безопасности (ПБ) по ИБ.

Данный функционал прекрасно вписывается в современную парадигму управления ИБ по ISO/IEC серии 27000 и других нормативных актов, специфических для юрисдикций стран СНГ.

3) Ещё одним интересным компонентом является механизм внедрения мандатных меток в пакеты протокола IP по RFC 1108. Это позволяет применять мандатный контроль доступа к сетевым соединениям (сокетам). При этом метка сокета наследуется от субъекта (процесса).

4) Все приложения, которые входят в дистрибутив ОС ALSE, поддерживают механизмы мандатного контроля доступа. Это позволяет создать единую среду безопасности, включающую ОС и основное ПО. Поэтому вы получаете не только защищенную ОС, но еще и защищенные приложения.

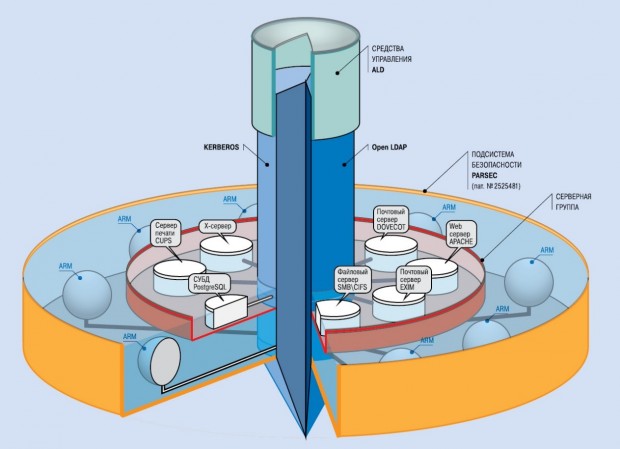

5) Все понимают, что когда дело доходит до средних и крупных сетей, на первый план выходит задача централизованного управления. Для этих целей в ОС ALSE был разработан домен Astra Linux Directory (ALD).

ALD позволяет для всех связанных сетевых ресурсов и пользователей создать единую систему идентификации и аутентификации с централизованным управлением ПБ в соответствии с правилами мандатного разграничения доступа. Это существенно упрощает управляемость ИТ-инфраструктурой без потери контроля над безопасностью.

6) В настоящее время невозможно представить крупную компьютерную сеть, состоящую из однотипного оборудования. Производители ОС всегда сталкиваются с проблемой поддержки нового оборудования. Иногда процесс повсеместного внеднения Linux-подобных ОС тормозится тем, что не все производители «железа» предоставляют драйвера под Linux.

ОС ALSE прошла 10-летний путь разработки драйверов под разнотипную технику: от планшетов до мэйнфрэймов. Были найдены взаимопонимание и прямой контакт даже с такими вендорами, как HP, Dell, IBM, Huawei, Samsung и другими. Хотя нужно признать, работы в этой области еще очень и очень много, т.к. 60% работ над каждым новым релизом ОС занимает поддержка новых драйверов.

7) Разнотипное оборудование создает еще одну проблему – это поддержка ОС разнотипных аппаратных платформ. На данный момент ОС ALSE работает на 6 различных аппаратных платформах: x86-64, ARM, System Z, Power PC, MIPS, Эльбрус (в режиме совместимости).

8) Защищенная графическая система FLY предотвращает реализацию угроз нарушения конфиденциальности и целостности, запуская графический сеанс в соответствии с мандатным контекстом сесии. Еще одна интересная особенность FLY – это цветовая подкраска окна запущенного приложения в соответствии с мандатным уровнем и циферное отображение в трее мандатного контекста сессии. Это позволяет быстро увидеть, под какими полномочиями работает пользователь.

9) Контроль целостности ОС, прикладного ПО и СЗИ. ОС ALSE поддерживает контроль целостности на базе хэш-функции, как в ручном, так и в автоматическом режиме в соответствии с настроенным расписанием.

Кроме этого, реализован механизм проверки неизменности и подлинности загружаемых исполняемых файлов в формате ELF. Проверка производится на основе ЭЦП, внедряемой в исполняемые ELF-файлы. Для разработчиков прикладного ПО под ALSE предусмотрен механизм внедрения ЭЦП в исполняемые файлы запускаемого ПО.

10) Изоляция модулей. Ядро ОС ALSE обеспечивает собственное изолированное адресное пространство для каждого процесса в системе. Такой механизм изоляции основан на страничном механизме защиты памяти, а также на механизме трансляции виртуального адреса в физический, поддерживаемый модулем управления памятью. Более подробно про данные механизмы можно почитать здесь, либо в документации на ALSE.

11) Очистка оперативной и внешней памяти с гарантированным удалением файлов. Ядро ОС ALSE гарантирует, что обычный непривилегированный прогресс не получит данные чужого процесса, если это явно не разрешено правилами разграничения доступа.

12) Защита рабочей памяти («стек» и «куча») от выполнения. Ядро ОС СН гарантирует, что обычный непривилегированный процесс не получит данные чужого процесса, если это явно не разрешено правилами разграничения доступа. Это означает, что средства межпроцессного взаимодействия контролируются с помощью правил разграничения доступа, и процесс не может получить неочищенную память (как оперативную, так и дисковую). В ОС ALSE реализована очистка неиспользуемых блоков файловой системы непосредственно при их освобождении.

13) Средство управления политикой безопасности. Обеспечивает учет подключаемых устройств и съемных носителей в системе, установку дискреционных и мандатных атрибутов доступа пользователей к устройствам и создание дополнительных правил доступа к устройству (например, ограничение на подключение устройства только в определенный USB-порт).

14) Средства ограничения прав доступа к страницам памяти. Средства ограничения прав доступа к страницам памяти реализованы на основе набора изменений PaX для ядра операционной системы, который обеспечивает предоставление наименьших привилегий для процессов при доступе к сегментам памяти в собственном адресном пространстве.

Главной функциональной возможностью набора изменений PaX для ядра операционной системы является защита исполняемого кода в адресном пространстве. Эта защита использует технологии бита запрета исполнения в процессоре (NX-бит) для предотвращения выполнения произвольного кода.

Решаемые задачи:

- интеграция с ядром ОС ALSE и базовыми библиотеками для обеспечения разграничения доступа

- запрет создания исполняемых областей памяти

- запрет перемещения сегмента кода

- запрет создания исполняемого стека

- рандомизация адресного пространства процесса

Набор изменений PaX предотвращает выполнение произвольного кода на основе контроля доступа к сегментам памяти следующих типов: «чтение», «запись», «исполнение» – или их комбинации. Комбинация «запись» и «исполнение» запрещена.

15) Средства централизованного протоколирования. В ОС ALSE реализована собственная подсистема протоколирования, осуществляющая регистрацию событий в двоичные файлы. В библиотеках безопасности реализован прикладной программный интерфейс для использования подсистемы протоколирования. Средства централизованного аудита обеспечивают сбор и представление администратору безопасности сети информации о событиях безопасности в автоматизированной системе.

16) Виртуализация и терминальные режимы доступа. ОС ALSE позволяет запускать тонкие клиенты, которые работают в терминальном режиме. Поддерживаются следующие протоколы: VNC, RDP, SPICE. Схема работы приведена ниже.

В качестве гостевой ОС может выступать любая операционная система, даже Windows. Таким образом можно создать замкнутую защищенную среду и запускать в ней не очень доверенное ПО. Еще одним плюсом является повышение безопасности, т.к. вся информация хранится централизованно в системе виртуализации, а требования к клиентским терминалам снижаются. Более подробно можно посмотреть здесь.

Заключение

В Беларуси на данный момент у ALSE три партнера: ЗАО "БелХард Групп", ЗАО "НТЦ Контакт" и ОАО "Конструкторское бюро" Дисплей".

ALSE помогает взглянуть на безопасность с самой серьезной стороны. Недаром, ОС ALSE применяется во многих государственных учреждениях. Это еще одно доказательство, что вся сертификация проводится не «для галочки». Нужно ли всем рядам пользователей массово переходить на Astra Linux? Вряд ли. Стоит ли задуматься о таком переходе компаниям, которые хотят существенно повысить свою информационную безопасность? Однозначно.

Комментарии

Страницы

На этом закончим до момента "уже да". Просто за "защите данных, особенно тех, которые находятся под грифом «совершенно секретно" несертифицированным продуктом, как это предлагает сделать автор, на руки браслеты одевают.

:) Я немного в курсе. Не совсем только проплата.

Конечно. Ещё и беготня.

При сертификации средств защиты данных - соответствие действующим стандартам и ТУ.

Это само собой.

Для СС программно-аппаратное должно быть :-) Про браслеты - это тут четко... Согласен, без бумажек ни куды! Жде-м информацию "о мальчике" на сайте ОАЦ (реестре СЗИ).

Что должно быть "программно-аппаратным"?

Комплекс средств защиты. Но объектом сертификации является не только софт, но и документация, где есть бумага типа "Условия примения/эксплуатации" и в этих условиях кучка оргмер, режимных требований и, в частности

• изделие должно применяться совместно с имеющими действующий сертификат ФСБ России аппаратно-программными модулями доверенной загрузки класса защиты, соответствующего уровню обрабатываемой информации.

Т.е., грубо говоря, Astra сертифицирована на "может применяться в АС, обрабатывающих "сов. секретно". Т.к. "сов. секретно" обрабатывает не ОС, а АС (автоматизированная система), каковая должна быть аттестована на соотв. уровень. Т.е. КОМПЛЕКС средств защиты потенциально должен покрывать соотв. требования, эти самые средства должны быть собраны в кучку и настроены как положено (дабы не только потенциально, но и реально).

Совершенно верно :-)

Страницы