Компания "Вирус БлокАда" представила отчёт о том, какие вредоносные программы были наиболее активны в январе 2012 года. Как ни странно, в отчёте кроме краткой статистики присутствует только один пункт: троян, вымогающий деньги у пользователей социальных сетей.

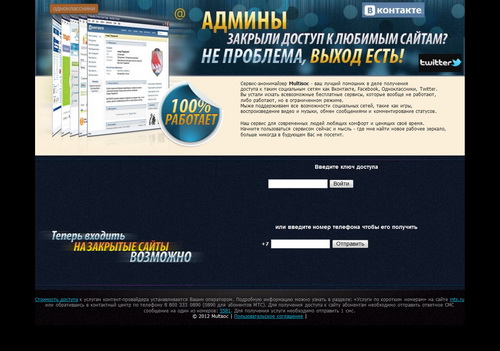

Суть проявившей активность вредоносной программы Trojan.Hoster заключается в том, что она перенаправляет пользователей, пытающихся зайти на сайты популярных социальных сетей, на мошеннический сайт. Вредоносный ресурс представляет собой поддельный анонимайзер. С помощью него злоумышленники предлагают зайти в социальную сеть, поскольку обычный доступ к ней оказывается запрещён.

Под удар попали такие социальные сети, как www.vk.com, www.odnoklassniki.ru, www.facebook.com и www.twitter.com.

Как только жертва мошенников пытается зайти на один из этих сайтов при помощи "анонимайзера", появляется сообщение, в котором запрашивается "ключ доступа" или номер мобильного телефона пользователя.

В итоге, жертве приходится отправить "опасное" смс-сообщение на короткий номер российского оператора.

Чем опасен вредитель Trojan.Hoster?

На заражённом компьютере троян распаковывает на диск файлы, которые впоследствии изменяют системный файл hosts. В системе Windows он хранится в каталоге C:\WINDOWS\system32\drivers\etc\. Файл содержит в себе сопоставления IP-адресов сайтов их доменным именам. Хозяева "вредителя" сопоставляют на заражённых компьютерах IP-адрес своего фишингового сайта с наиболее популярными социальными сетями.

Постепенно всё больше заражая ПК, вредоносная программа создаёт файлы: %HOMEPATH%\Start Menu\Programs\Startup\AdobeUpdater.lnk, в папке %TEMP% – x1.bat, ex.vbs, 2.ico, h1, h2.

Чем опасны файлы-засланцы?

Файл AdobeUpdater.lnk представляет собой ярлык, который умело маскируется под обновление продуктов Adobe. Файл облачён в надёжный камуфляж: его иконка очень похожа на иконку Adobe (файл 2.ico). Его деятельность состоит в том, что он заменяет файл hosts файлом h1, после чего устанавливает ему атрибут «скрытый» и запускает x1.bat на выполнение. Разработчики предусмотрели всё: ярлык записан в папку, которая обеспечивает его запуск при каждом старте Windows.

Файл x1.bat –пакетный файл с командами для Windows. Его задача - отключить отображение в Проводнике скрытых папок, а также отключить User Account Control (если был включен). Кроме того, файл блокирует нажатия клавиш PrintScreen и Alt+PrintScreen. Это лишает пользователя возможности сделать снимки внешнего вида поддельного анонимайзера.

Файл ex.vbs – это скрипт на языке Visual Basic, который призван создать файл AdobeUpdater.lnk. После этого действия скрипт записывает файл h2 в hosts файл с русской буквой «о».

И, наконец, файлы h1 и h2. Первый из них – это вредоносный hosts файл. Чуть сложнее всё со вторым. Файл h2 – чистый hosts файл. Он создаётся с целью обмануть жертву. В нём содержатся строковые комментарии на русском языке. К слову, буква "о" в имени тоже русская. Именно благодаря выше перечисленным файлам, пользователь вместо желаемой социальной сети попадает на псевдо-анонимайзер.

Что же делать, если попался?

Для того, чтобы восстановить систему, нужно в первую очередь удалить все вредоносные файлы из системы, а также отредактировать файл hosts. Последний по умолчанию должен находиться в папке C:\WINDOWS\system32\drivers\etc. Что с ним нужно сделать? Текстовую шапку в начале файла необходимо оставить. А вот после неё удалить всё, кроме строки «127.0.0.1 localhost» и других строк, которые были внесены пользователем лично.

Инна Рыкунина