Международная антивирусная компания ESETприняла участие в ликвидации ботнета Dorkbot. Операция реализована совместно с польским CERT, Microsoft и правоохранительными органами нескольких стран.

Вирусные аналитики ESET представили технический анализ вредоносной программы Win32/Dorkbot, от которой пострадали пользователи более чем в 200 странах мира.

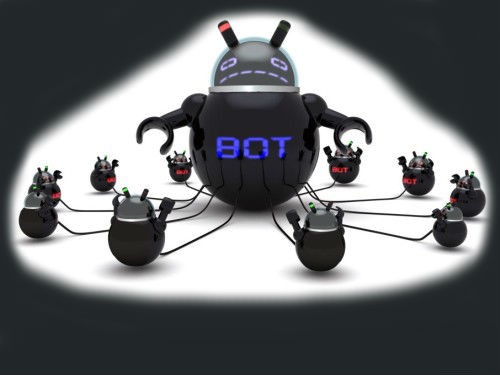

Dorkbot распространяется через социальные сети, спам-рассылки по электронной почте, наборы эксплойтов, а также съемные носители. Установленный на ПК Dorkbot нарушает работу антивирусов, блокируя обновления, и использует протокол IRC для получения инструкций от злоумышленников.

Dorkbot поддерживает типичный для троянов функционал (кража паролей от сервисов Facebook и Twitter), а также позволяет устанавливать в скомпрометированной системе другое вредоносное ПО. Специалисты ESETфиксировали установку ПО для проведения DDoS-атак Win32/Kasidet и спам-бота Win32/Lethic.

Значительное число образцов Dorkbot, изученных специалистами ESET, обнаружено на съемных накопителях. При запуске дроппера Dorkbot с USB-носителя программа пытается загрузить с удаленного сервера основной компонент вредоносной программы. Адрес сервера зашит в исполняемом файле дроппера. Код загруженного файла исполняет файл Win32/Dorkbot.L – обертку для установки основного компонента, Win32/Dorkbot.B.

В свою очередь Win32/Dorkbot.B отвечает за работу с удаленным сервером поIRC. Обертка Win32/Dorkbot.L специализируется на перехвате АРI-функцииDnsQuery у основного компонента. Такой метод осложняет обнаружение настоящих управляющих серверов злоумышленников.

После установки бот пытается подключиться к IRC-серверу и ожидает команд от своих операторов по фиксированному каналу. Как правило, Dorkbotполучает команды на загрузку и исполнение новых вредоносных программ.