Эксперты Kaspersky обнаружили новый инструмент в арсенале кибергруппы Andariel, которая входит в состав Lazarus. Это троянец удалённого доступа, который получил название EarlyRat. Andariel использует его наряду с шпионской программой DTrack и вымогателем Maui.

Первичное заражение происходит с помощью эксплойта Log4j. Анализируя один из случаев его использования, эксперты Kaspersky обнаружили версию троянца EarlyRat. В ходе исследования выяснилось, что зловред может попадать на устройство через уязвимость, найденную с помощью Log4j, либо через ссылки в фишинговых документах.

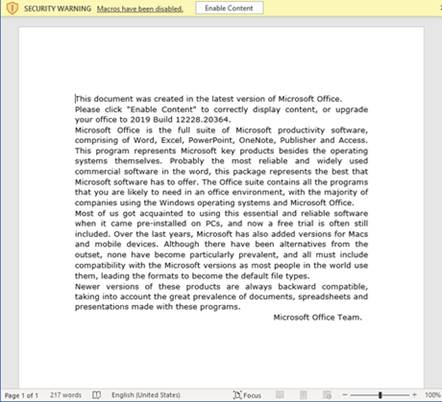

Эксперты Kaspersky смогли воссоздать процесс выполнения команд. Выяснилось, что их реализовывал оператор-человек, с большой степенью вероятности неопытный. Об этом свидетельствуют многочисленные ошибки и опечатки, например «Prorgam» вместо «Program».

Зловред EarlyRat, как и многие другие троянцы удалённого доступа (Remote Access Trojan, RAT), собирает системную информацию после активации и передает её на контрольно-командный сервер по определённому шаблону. Данные, которые он передаёт, включают в себя уникальные идентификаторы заражённых машин и запросы, которые шифруются с использованием этих идентификаторов.

Что касается функциональности, троянец EarlyRat отличается простотой и в основном ограничивается выполнением команд. Он имеет высокий уровень сходства с MagicRat — вредоносной программой, которая входит в арсенал Lazarus. В числе сходств — использование фреймворков (QT для MagicRat и PureBasic для EarlyRat) и ограниченная функциональность обоих троянцев.

Горячие темы