Центральным аппаратом Следственного комитета Республики Беларусь проводится анализ криминогенной обстановки на территории нашей страны по направлениям деятельности. Управлением по расследованию преступлений против информационной безопасности и интеллектуальной собственности изучены уголовные дела данной сферы.

За 2014 год в Республике Беларусь зафиксированы неоднократные факты совершения преступлений, посягающих на информационную безопасность различных (частной и государственной форм собственности) субъектов хозяйствования нашей страны.

При блокировании электронных баз данных бухгалтерии предприятия злоумышленниками в настоящее время используются два метода. Более совершенным и замысловатым представляется тот, при котором шифрованию подвергается бухгалтерская база данных непосредственно злоумышленником путем получения удаленного доступа к ПЭВМ, на которой хранится такая база, и совершения действий с ней с правами администратора. Более простым является такой способ, когда вредоносный файл распространяется с использованием специализированных ресурсов, что называется, «наобум» - то есть большому количеству адресатов согласно спам-листу, составленному самостоятельно, или приобретенному у других лиц в сети Интернет списку адресов электронной почты предприятий. Либо же такие файлы распространяются прицельно путем установления необходимых адресов электронной почты в ходе просмотра ресурсов сети Интернет, принадлежащих предприятиям. В таком случае для запуска вредоносного программного обеспечения необходимо совершение должностными лицами предприятий определенных действий: открытие своего ящика электронной почты, открытие присланного письма, активации приложенного файла.

Следует также отметить, что название файла не содержит никакого указания на его вредоносность и в большинстве случаев имеет нейтральное название, представляет собой обычно архив. В ряде случаев для обеспечения открытия письма адрес, с которого приходит такое письмо с вредоносным файлом, замаскирован. Поэтому должностными лицами предприятий, которым адресуется письмо, данный адрес воспринимается как адрес потенциального клиента, контрагента, инвестора.

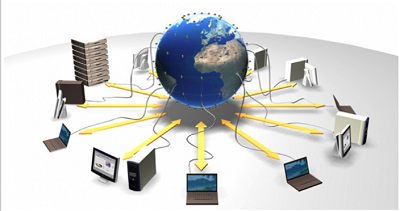

Главным следственным управлением Следственного комитета Республики Беларусь, равно как и управлениями Следственного комитета Республики Беларусь по областям и г. Минску были зафиксированы неоднократные (более 50 только за 2014 год) факты совершения таких преступлений, при которых с использованием глобальной компьютерной сети интернет и специальных вирусных программ осуществляется шифрование базы данных бухгалтерского учета предприятий. В последующем злоумышленниками выставляется требование о перечислении денежных средств на указанные ими реквизиты электронных платежных систем за расшифровку баз данных.

При этом следует отметить, что платить деньги по требованию преступника и ожидать предоставления с его стороны ключа для дешифровки, как правило, бессмысленно, поскольку экземпляр использованного для шифровки баз данных вредоносного программного обеспечения далеко не всегда включает в себя возможность расшифровки в принципе. Таким образом, уплата денежных средств в адрес злоумышленников в случае блокирования ими компьютерной информации предприятия далеко не всегда сопровождается последующим предоставлением ими пароля для разблокирования компьютерной информации.

Анализируя данные преступления можно сделать обоснованный вывод о том, что такие атаки на серверы и персональные электронные вычислительные машины сотрудников предприятий совершаются в 90% случае с территории Украины или Российской Федерации, если исходить из установленных IP-адресов и используемых для вывода денежных средств электронных кошельков.

В свою очередь, мероприятия по восстановлению баз данных повлекли для перечисленных предприятий значительные затраты времени, людских и материальных ресурсов, в ряде случаев привели к вынужденному простою предприятия, другим потерям финансового и репутационного характера.

В связи с участившимися на территории Республики Беларусь случаями блокирования компьютерной информации предприятий нашей страны злоумышленниками (как правило – из других стран путем использования глобальной компьютерной сети Интернет и уязвимостей компьютерных систем предприятий) с последующим выдвижением требований о переводе крупных денежных сумм на указанные ими электронные кошельки для получения пароля разблокировки информации, стоит обратить внимание руководства предприятий, во-первых, на такой простой способ защиты информации, как регулярное создание резервных копий такой информации в полном объеме («бэкапов») либо полных образов системы.

Создание резервных копий, к примеру, базы бухгалтерии 1С может производиться с различной периодичностью. Такие резервные копии («бэкапы») создаются с целью получения возможности восстановления данных из «бэкапа» в случае их утраты, затирания, шифрования, блокирования иным другим способом третьими лицами. Практикой доказано оптимальное временное значение создания «бэкапа» – раз в неделю.

Полученные резервные копии системы и баз данных (либо полные образы системы и содержимого логических разделов на определенный момент времени) должны храниться на отдельном машинном носителе, не подключенном на постоянной основе к ПЭВМ, к которым имеется доступ из глобальной компьютерной сети интернет.

Во-вторых, целесообразна проверка файлов-вложений в электронные письма антивирусными средствами.

В-третьих, целесообразно хранение баз данных программного обеспечения «1С: Бухгалтерия» на ПЭВМ, не подключенной на постоянной основе к глобальной компьютерной сети Интернет.

Помимо этого, в случае возникновения такой ситуации, когда база данных программного обеспечения «1С: Бухгалтерия» была заблокирована неизвестными лицами, необходимо обращаться в правоохранительные органы, поскольку в ряде случаев сопоставление известных фактов совершения данного преступления создает основу для привлечения преступника к предусмотренной законом ответственности.

Горячие темы